Z prof. Eugeniuszem Ochinem z Akademii im. Jakuba z Paradyża w Gorzowie Wielkopolskiego rozmawiamy o bezpieczeństwie w sieci satelitarnej i problemach antyterroryzmu w świecie komputerowym.

Niedawno rozpoczął Pan Profesor pracę wykładowcy w gorzowskiej Akademii im. Jakuba z Paradyża…

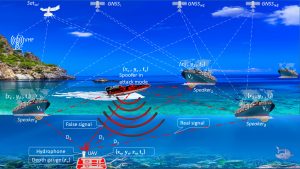

W tym roku mija 20 lat od mojego przyjazdu z Rosji do Szczecina. Tam również pracowałem na uczelniach i pełniłem wiele odpowiedzialnych funkcji. Byłem m.in. prorektorem ds. nauki na Leningradzkim Instytucie Mechaniki Precyzyjnej i Optyki (1991-1995) oraz prorektor ds. informatyki na Bałtyckim Państwowym Technicznym Uniwersytecie im. D.F.Ustinowa. Początkowo pracowałem w Polsce na Politechnice Szczecińskiej, na Wydziale Informatyki. Następnie, od roku 2010, w Akademii Morskiej w Szczecinie, na Wydziale Nawigacyjnym. Dziesięć lat pracy w Akademii Morskiej wywarło duże wrażenie na moim światopoglądzie naukowym. Należy pamiętać, że jeśli na ziemi, w powietrzu, w kosmosie i na morzu technologie łączności radiowej okazały się bardzo dobrze rozwinięte, to pod wodą, jak wiadomo, fale radiowe bardzo szybko zanikają i trzeba użyć fal akustycznych. Problemy eksploracji kosmosu są pod wieloma względami bardziej złożone i dlatego gorzej rozumiane niż problemy oswojenia kosmosu. Należy podkreślić, że w badaniach pozycjonowania podwodnego następuje powolna ewolucja i gromadzenie informacji. A sprawy bezpieczeństwa związane z pozycjonowaniem pod wodą są w początkującym. I tu widzę nieograniczone możliwości lotu wyobraźni młodych badaczy z dziedziny informatyki podwodnej. W ciągu ostatnich kilku lat udało mi się zrobić pewne postępy w tej dziedzinie, opublikowałem kilka artykułów na temat „The underwater spoofing of GNSS-like positioning systems”. Załączam zdjęcie z ostatniego artykułu na ten temat, które ilustruje jedność kosmosu i świata podwodnych robotów.

Dwa lata temu przeszedł Pan na emeryturę…

I wylądowałem w szpitalu. Pracowałem następnie w domu. I napisałem wtedy dwa rozdziały do monografii „GPS and GNSS Technology in Geosciences” wydawnictwa Elsevier „Fundamentals of GNSS” i “Security of GNSS”. Nawiasem mówiąc, Elsevier wkrótce skończy 150 lat. Rocznie wydawnictwo to publikuje około jednej czwartej wszystkich czasopism naukowych i książek wydawanych na świecie. To moja już piąta książka pt. Systemy liczbowe w języku polskim.

Wtedy to skontaktowała się z mną pani dziekan Wydziału Technicznego Akademii im. Jakuba z Paradyża w Gorzowie Wielkopolskim – dr inż. Aleksandra Radomska-Zalas. Ona znała moje publikacje i zaproponowała mi spotkanie, a później czteroletni kontrakt na wykłady na gorzowskiej Akademii.

Zajmuję się Pan teraz problemami nawigacji satelitarnej.

Oraz bezpieczeństwem sieci satelitarnej i problemami anty-terroryzmu w świecie komputerowym – czyli tematem dziś dla wszystkich bardzo aktualnym. Interesuje mnie również: architektura komputerów i systemów komputerowych; metody elektro-optycznymi obróbki informacji; technologie informacyjne w nauce i technice; projektowanie sieci komputerowych oraz wybrane problemy informatyzacji. Wszystkie swoje zajęcia prowadzę online. Tylko czasami zajęcia laboratoryjne prowadzę ze studentami bezpośrednio w czasie rzeczywistym.

Mam 2 kategorie studentów. Dziesięciu studentów na III roku studiów. I dwie grupy na I roku po 15 studentów. Dla porównania w Akademii Morskiej miałem na I roku ponad 120 studentów.

Jestem aktualnie m.in. członkiem Stowarzyszenia Elektryków Polskich (SEP) i członkiem rady redakcyjnej International Journal „Ural Radio Engineering Journal”. Utrzymuję też naukowe kontakty z moją starą ojczyzna, gdzie należę do Sankt-Petersburskiego Stowarzyszenia Naukowego w którym pełnię funkcję zastępcy prezydenta ds. nauki. Jestem ponadto członkiem Akademii Nauk Inżynierskich Federacji Rosyjskiej, gdzie powierzono mi stanowisko kierownika Wydziału Architektury Komputerów oraz członkiem Akademii Nauk i Sztuki Cara Piotra I, gdzie pełnię funkcję kierownika Wydziału Architektury Komputerów.

Wcześniej mieszkał Pan i studiował w ZSRR.

Uczyłem się w szkole politechnicznej w Nowogrodzie (1952-1963). W roku 1962, pod kierownictwem prof. fizyki Leonida Danilczuka – kierownika katedry ogólnej i eksperymentalnej fizyki nowogrodzkiego uniwersytetu państwowego zaprojektowałem i zrobiłem urządzenie cyfrowej diagnostyki grupy infekcyjnych zachorowań, za co otrzymałem dyplom honorowy i złoty medal Wystawy Osiągnięć Gospodarki Narodowej ZSRR. Tak wygląda ten medal. Zawsze przypomina mi lata szkolne. Studia wyższe ukończyłem w roku 1969 w Instytucie Precyzyjnej Mechaniki i Optyki w ówczesnym Leningradzie (dziś Sankt-Petersburgu). Kolejne dwa lata zajmował się projektowaniem serwera komutacji dla Marynarki Wojennej ZSRR (prototyp nowoczesnego Internetu). W roku 1974 ukończyłem studia doktoranckie i obroniłem pracę doktorską, a w roku 1987 pracę habilitacyjną. Opublikowałem łącznie ponad 150 prac naukowych (w tym 2 monografie i 28 patentów). Byłem promotorem 10 prac doktorskich i konsultantem naukowym trzech prac habilitacyjnych.

Nadal zajmuje się Pan tematyką bezpieczeństwa w sieci, która dominuje w Pana badaniach.

Bezpieczeństwo w sieci to dziś problem niezmiernie ważny. Trzeba go jednak podzielić na dwie części. Z jednej bowiem strony są to bowiem sprawy bezpieczeństwa systemów nawigacyjnych. W tych systemach stosunkowo łato można zaprogramować kłamstwa i oszustwa. To nazywa się po angielsku spoofing – a po polsku oszukiwanie. I drugi problem to tzw. jamming czyli zagłuszanie sygnałów i brak wszelkiej nawigacji.

Dochodzi do tego jeszcze problem związany z działalnością hakerską. Mam tu na myśli tak zwanych szarych lub czarnych hakerów. Odnosi się on do działań, które mają na celu włamanie się do systemów cyfrowych, takich jak komputery, smartfony, tablety, a nawet całych sieci. I choć hakerstwo nie zawsze jest wykonywane w złośliwych celach, to obecnie większość odniesień do hakowania i hakerów określa je jako bezprawną działalność cyberprzestępczą — motywowaną zyskami finansowymi, protestami, gromadzeniem informacji (szpiegowaniem), a nawet po prostu „zabawą”.

Wiele osób uważa, że słowo „haker” odnosi się do „szalonych dzieci”…

Albo do nieuczciwego programisty wykwalifikowanego w modyfikowaniu sprzętu komputerowego lub oprogramowania tak, aby mogło być używane w sposób wykraczający poza intencje oryginalnych twórców. Ale to raczej wąski zakres, który nie obejmuje całego wachlarza powodów hakerstwa. Hakerstwo ma zazwyczaj charakter techniczny (np. tworzenie złośliwego oprogramowania, które wprowadza złośliwy kod bez konieczności interakcji z użytkownikiem). Ale hakerzy mogą również używać sztuczek psychologicznych, aby nakłonić użytkownika do kliknięcia złośliwego załącznika lub podania danych osobowych. Taka taktyka jest nazywana „inżynierią społeczną”.

Porozmawiajmy więc o systemach hakerskich – tzw. kiedy czarny haker – czyli zły haker, włamał się do czyjegoś komputera i wprowadził do niego złośliwe oprogramowanie…

Wszyscy się boimy, kiedy taki czarny haker instaluje w komputerze bardzo krótki mały program, który nasze wszystkie informacje i posiadane dane kompresuje, wydając rozkaz uruchomić ponownie. Komputer się uruchamia ponownie i wyskakuje informacja o potrzebie zapłacenia jakiejś sumy w bitcoinach, czyli w kryptowalucie (wprowadzonej w 2009 roku przez osobę o pseudonimie Satoshi Nakamoto). Następnie czarny haker wysyła potrzebny kod do dekompresji, aby powrócić do dawnego systemu.

Jednym z systemów, którym zajmuję się w Gorzowie, to problemy bezpieczeństwa w sieci komputerowej. A problemami związanymi z GNSS spoofing’iem czyli oszukiwaniem lub jamming’iem czyli zagłuszaniem będę się zajmował prawdopodobnie po wakacjach w przyszłym roku akademickim.

Czy wszyscy wzajemnie się dziś oszukują?

Tak to jest. Ale najpierw musimy ustalić definicje: czym jest cyberprzestrzeń, cyberbezpieczeństwo, lekkomyślna cyberprzestępczość, cyberchuligaństwo, cyberszantaż, cyberterroryzm i cyberwojna? W wojnach cybernetycznych uczestniczą dziś praktycznie wszystkie duże państwa – takie jak USA, Rosja czy Chiny. Państwa te dysponują własnymi jednostkami wojskowymi, które zajmują się potencjalnymi cyberatakami – czyli wykorzystywaniem systemów i sieci komputerowych przy użyciu szkodliwego (złośliwego) oprogramowania do kradzieży lub zniszczenia danych albo zakłócenia działalności. Cyberataki są środkiem do popełniania takich przestępstw jak: kradzież informacji, oszustwa bądź szantaże. Szkodliwe oprogramowanie nazywane jest także złośliwym oprogramowaniem lub określane terminem malware. Stanowi główną broń cyberprzestępców i obejmuje wirusy, robaki, trojany, oprogramowanie wymuszające okup, boty szpiegujące i rootkity. One same uaktywniają się kiedy użytkownik kliknie podesłany mu odsyłacz lub wykona jakąś czynność. Po wniknięciu do systemu szkodliwe oprogramowanie może zablokować dostęp do danych i programów, wykraść informacje lub uniemożliwić działanie systemu. Są też oprogramowania szantażujące. Są one szkodliwymi oprogramowaniami, które grożą ofiarom opublikowaniem wrażliwych informacji lub blokujące im dostęp do systemu – do czasu wpłacenia okupu (zwykle w kryptowalucie, takiej jak Bitcoin. IBM szacuje, że w 2017 roku ataki szantażujące przyniosły przedsiębiorstwom na całym świecie ponad 8 miliardów USD strat). Wyłudzanie informacji to atak mający zwykle postać wiadomości e-mail z pozoru pochodzącej z zaufanego lub wiarygodnego źródła. Niepodejrzewający niczego użytkownik otwiera wiadomość i podejmuje dalsze czynności – np. sam podaje chronione informacje lub pobiera szkodliwe oprogramowanie. Obecnie ataki wojsk cyberprzestrzeni mają głównie charakter gospodarczy i polityczny.

Moje dzisiejsze poszukiwania naukowe sprowadzają się nie tylko do nowych tematycznych kierunków badawczych, ale przede wszystkim do poszukiwania studentów, doktorantów i młodych inżynierów skłonnych do pracy naukowej w naszych trudnych pod wieloma względami czasów. W tym kontekście dużo myślę o skuteczności różnych systemów edukacji – niemieckiego, francuskiego, sowieckiego. Upadek ZSRR w roku 1991 doprowadził do upadku ich systemu edukacji, który miał wiele zalet. Od ponad 20 lat świat edukacji opanowuje boloński system standaryzacji edukacji, mający ogromną ilość zalet dla Unii Europejskiej. Osobiście jednak nie mogę przyzwyczaić się do testowego systemu egzaminów, w którym widzę wiele wad. Nie można np. wyjść z koncepcji antykorupcyjnej. Ważne w tym wszystkim jest, aby nauczyciel rozumiał możliwości ucznia i kierował go we właściwym kierunku.

Okazuje się kolejny już raz, że każdy medal ma dwie strony…

Rozmawiał: Leszek Wątróbski